CSK-Summit 2026

2026

5. CSK SUMMIT 2026

Cybersecurity | KRITIS / NIS 2 - Konferenz 01.-02.07.2026

Die führende virtuelle Konferenz CSK nimmt die beiden Schwerpunkte Cybersecurity und KRITIS / NIS 2 in den Fokus.

Plenum 1 widmet sich den Themen Cybersicherheit und IT-Sicherheit und ist branchenübergreifend für Unternehmen von Bedeutung. Plenum 2 richtet sich gezielt an Unternehmen, die zur Kritischen Infrastruktur (KRITIS) NIS 2 zählen. Beide Foren finden gleichzeitig statt und sind in spezifische Thementracks unterteilt. Jeder Track startet mit einer Keynote, die tiefe Einblicke in das jeweilige Thema bietet und bis hin zu Auswahlkriterien für Anbieter reicht. An die Keynote schließen sich bis zu fünf Vorträge an, die lösungsorientierte Software oder Dienstleistungen präsentieren. Auf diese Weise können Sie schnell und unkompliziert online verschiedene Ansätze für eine Problemstellung kennenlernen.

Wir informieren Sie rechtzeitig, wenn das Programm steht und die Registrierung möglich ist über unseren allgemeinen Newsletter IT-Sicherheit.

Plenum KRITIS - Thementracks:

Angriffserkennung - Bedrohungen im Visier, bevor sie zuschlagen!

Patchmanagement – Updates ohne Kopfschmerzen: Sicherheit mit System

Risikonanalyse/-management – Risiken früh erkennen, Gefahren souverän meistern.

Ransomware Malware – Ihr Schutzschild gegen digitale Erpressung.

Notfallplanung BCM/Backup – Weil Vorbereitung der beste Schutz ist.

Pentesting – Schwachstellen enttarnen, bevor es andere tun.

Plenum Cybersecurity - Thementracks:

Security Awareness – Wissen schützt: Der Schlüssel zur Cybersicherheit.

Angriffserkennung – Gefahren früh erkennen, Schäden verhindern.

Ransomware/Malware – Digitale Erpressung stoppen, bevor sie beginnt.

KI - Für und gegen IT-Sicherheit – Intelligente Bedrohung oder smarter Schutzschild?

IAM / Zero Trust – Vertrauen ist gut, Zero Trust ist besser.

Risikoanalyse/-management – Risiken früh erkennen, Gefahren souverän meistern.

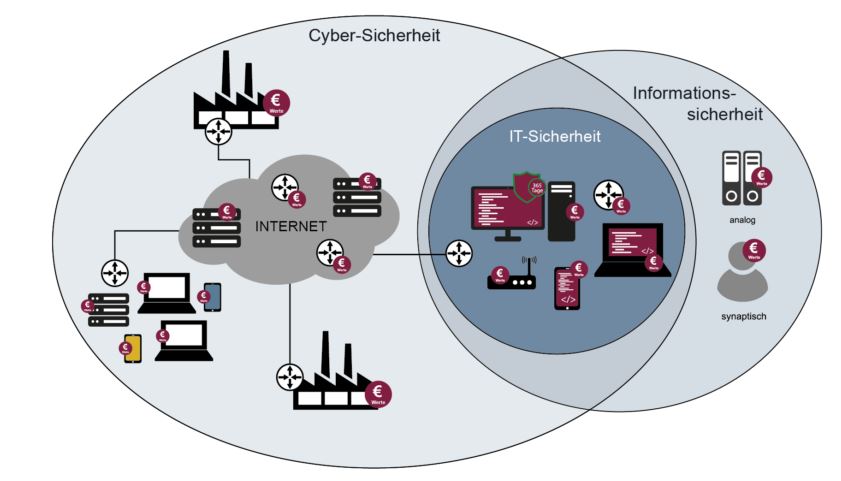

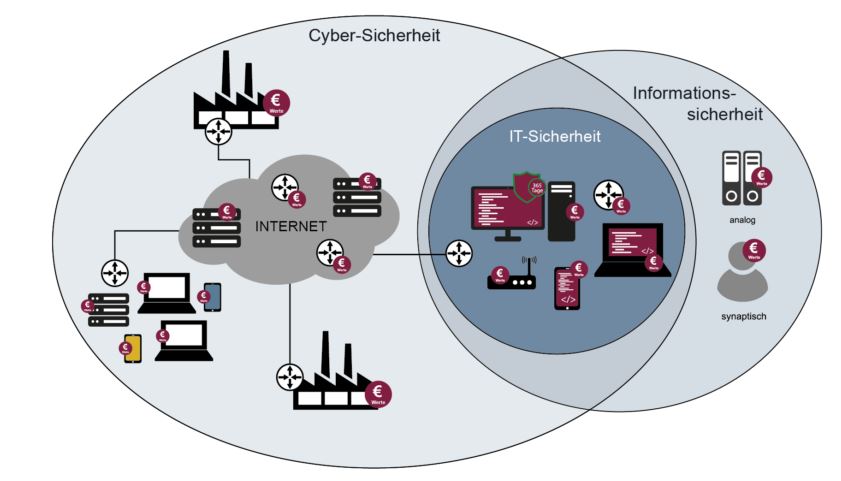

Exkurs - Definition und Abgrenzung: Cybersicherheit, IT-Sicherheit und Informationssicherheit

Was ist der Zusammenhang zwischen Cybersicherheit, IT-Sicherheit und Informationssicherheit? Wo fängt das eine an, wo hört das andere auf und warum ist es nicht dasselbe? Diesen Fragen geht unser Professor Norbert Pohlmann in unserem Grundlagenartikel nach. Mehr